技术点

Powload是通过垃圾邮件发送的恶意软件,2018年上半年宏观恶意软件的上升是由Powload引起的,利用各种技术提供有效载荷,例如信息窃取Emotet,Bebloh和Ursnif。虽然它使用垃圾邮件作为分发方法可能是不变的,但它采用了不同的方式来提供有效载荷,从绕过文件预览模式等缓解措施到使用无文件技术和劫持电子邮件帐户。

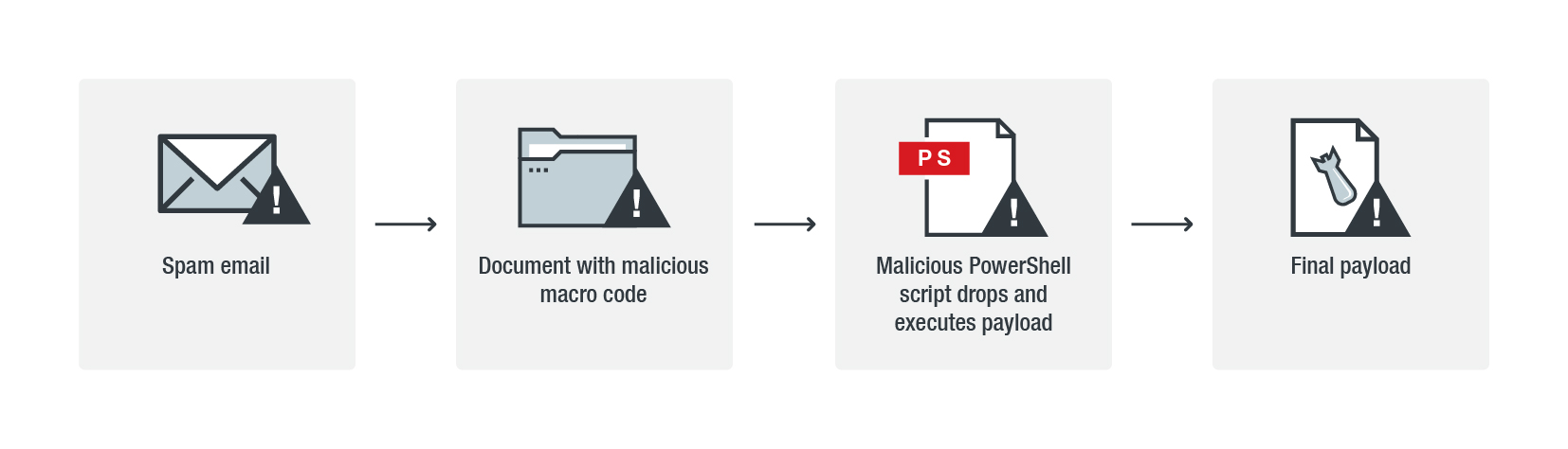

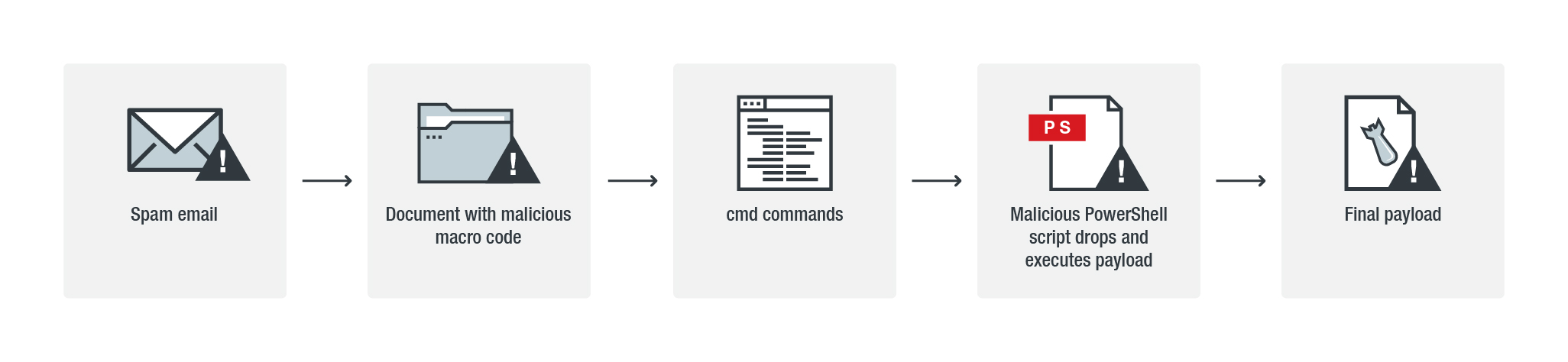

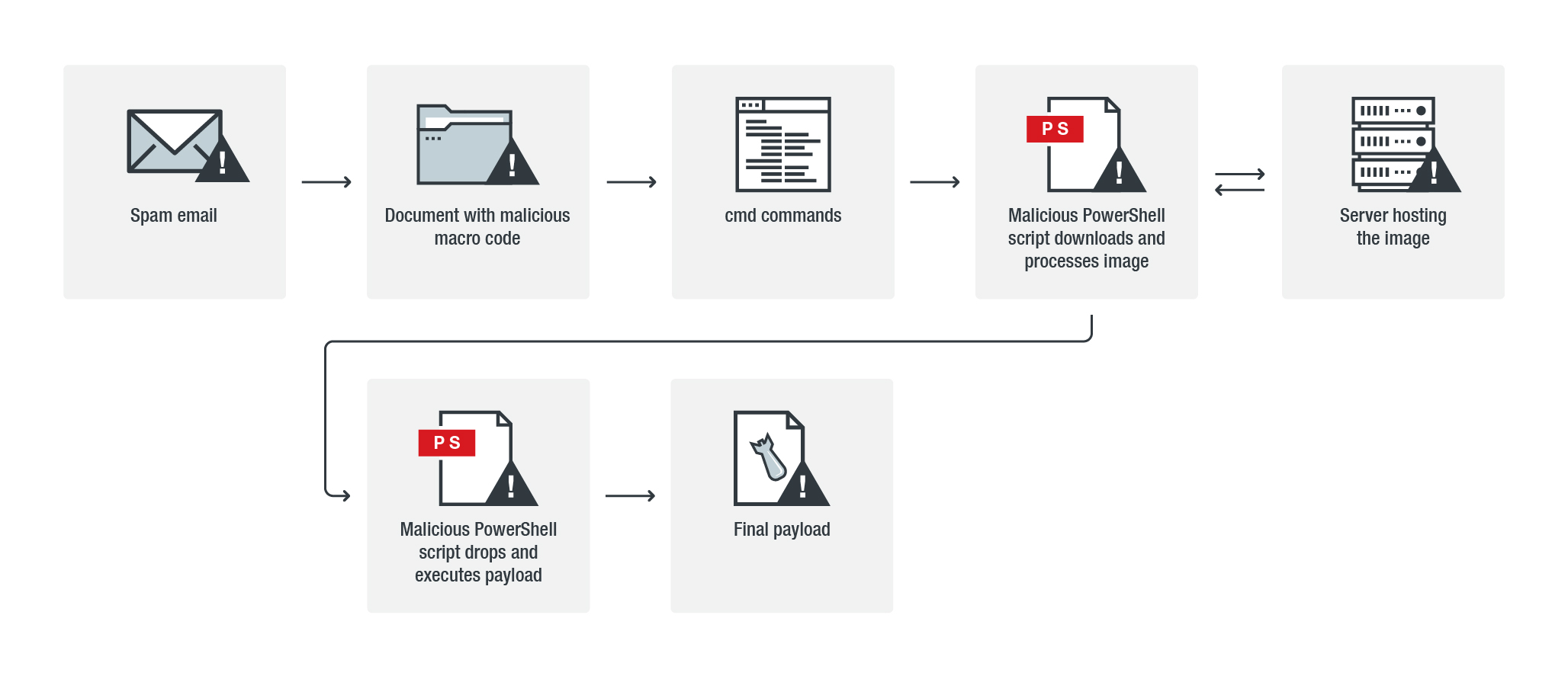

图1. Powload的典型执行流程(顶部,中心)及其使用隐写术的攻击链(底部)

Powload如何使用隐写术

在图像中隐藏代码,黑客组织使用隐写技术来检索他们的后门。漏洞利用工具包使用这种方式来隐藏恶意广告流量,而其他威胁使用这种方式来隐藏其命令和控制(C&C)通信。

在Powload的案例中,使用隐写术来检索包含恶意代码的图像。基于趋势科技分析的Powload变体的代码提取案例程序,Powload滥用公开可用的脚本(

Invoke-PSImage)来创建包含其恶意代码的图像。

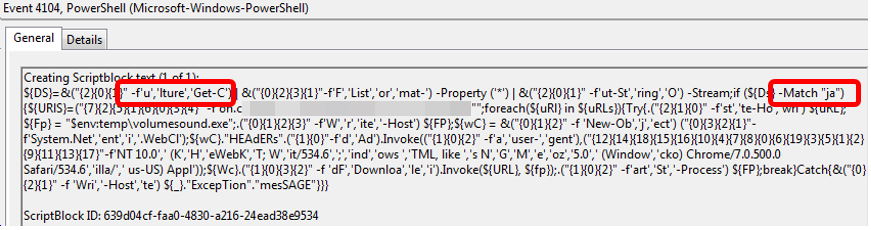

垃圾邮件中的附件具有嵌入在文档中的恶意宏代码,该代码执行PowerShell脚本,该脚本下载在线托管的图像。然后处理下载的图像以获取隐藏在图像内的代码。

图2.显示PowerShell脚本下载图像并使用GetPixel获取隐藏代码的代码快照(突出显示)

图3.包含恶意代码的图像的屏幕截图

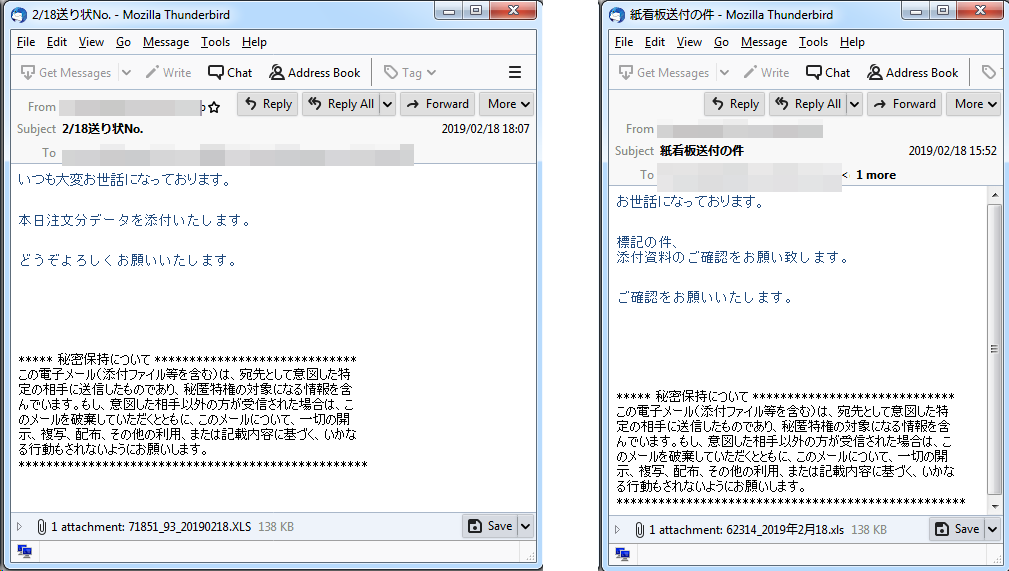

图4.发送给收件人的垃圾邮件示例,使用采购订单/发票 - (左)和参考资料/“招牌”相关的社交工程诱饵,敦促用户下载并点击附件

有针对性的广告系列?

在Powload嵌入式垃圾邮件中观察到的另一个趋势是其目标的特异性。通过挑选一个国家 - 使用特定地区的品牌和词汇 - 来发送垃圾邮件,电子邮件内容及其附件对于不知情的收件人来说更具说服力。

另一个缺点是自动和传统的沙盒解决方案,其区域设置未设置为垃圾邮件的目标国家/地区,将无法正确分析恶意软件。

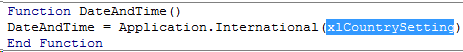

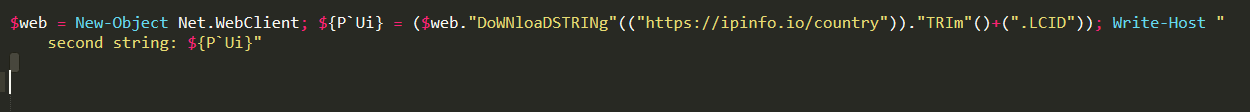

区域检测方法与我们分析的样本不同。有些人使用PowerShell命令“Get-Culture”来获取计算机的区域设置。其他人在Excel中获取xlCountrySetting属性的值(它返回有关当前区域设置的信息)以确定受影响的计算机的位置。另一方面,一些样本通过访问URL(hxxp://ipinfo.io/country)来确定位置,这是一个返回IP地址的国家/地区的免费工具。

图5. PowerShell脚本的快照,用于检查计算机的区域设置是否设置为日本(突出显示)

图6.快照显示如果xlCountrySetting等于81(日本)或82(韩国),宏代码将如何仅执行其主例程

图7.连接到ipinfo [。] io的PowerShell命令

解决Powload的持久性

Powload的持续性是2018年最普遍的威胁之一,它突出了其最新技术的有效性 - 尽管相对较老。

我们希望Powload的开发人员能够继续为他们的恶意软件添加更多恶意程序,并考虑到它如何成为其他威胁的催化剂。

我们还希望Powload能够提供除信息窃取之外的有效负载。

IoC SHA-256

23e85ee19a2f46f4f462e72995b6a91616ea2f315908c1566c36cd0afc3aa200 - 被趋势科技检测为Trojan.X97M.DLOADR.JHKK

667e30b20e0986c7def59f66d871a579a32f150b61f64aefd431864b33dced12 - Trojan.X97M.DLOADR.JHKH

75a46329eed0e0a2948f4c5e35a3fda1e0f3a23d059ba019de33c654ff0e84fa - Trojan.X97M.POWLOAD.NSFGAIDM

81e10dc5acf7b150591d147c1101fed72d90648f1ec40a20798836d07258b804 - Trojan.X97M.POWLOAD.NSFGAIBQ