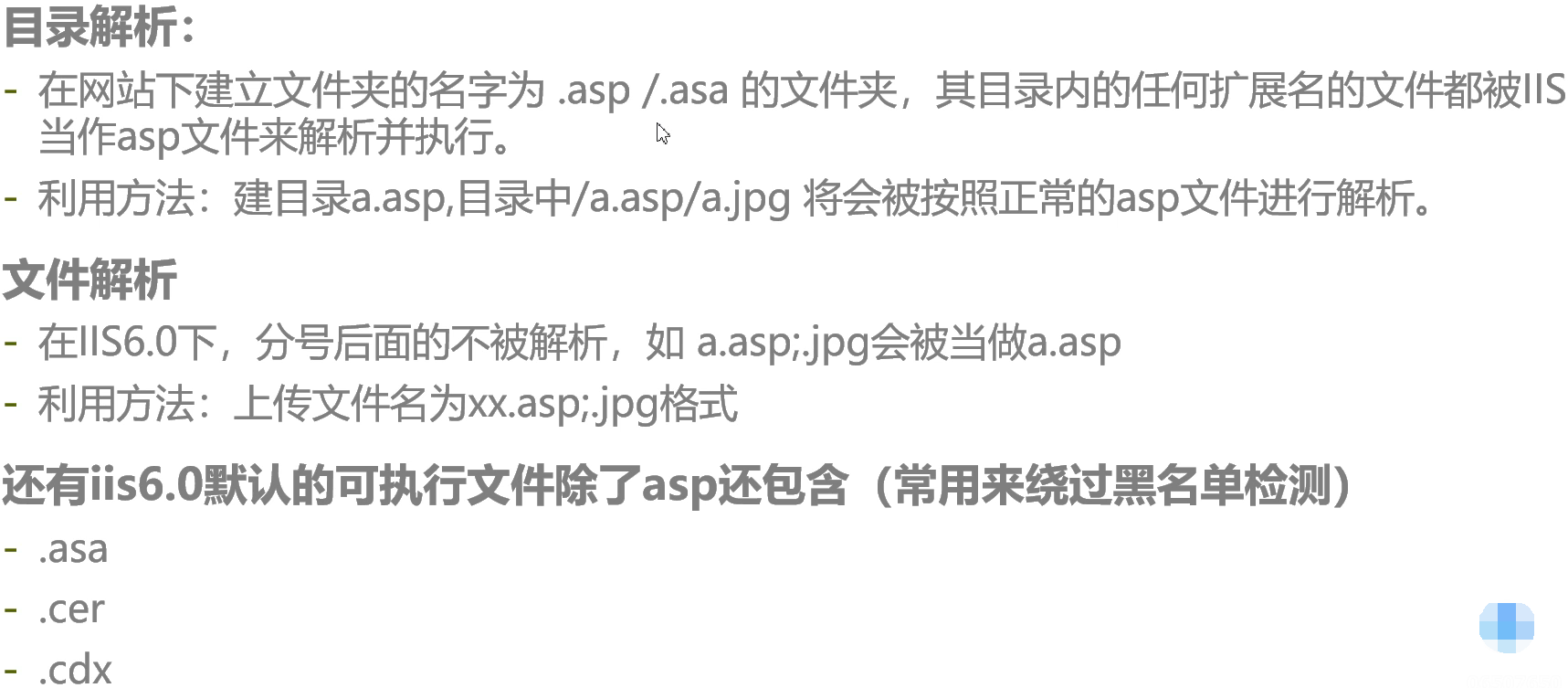

IIS6.0解析漏洞:

Apache2.0-2.2未知扩展名解析漏洞:

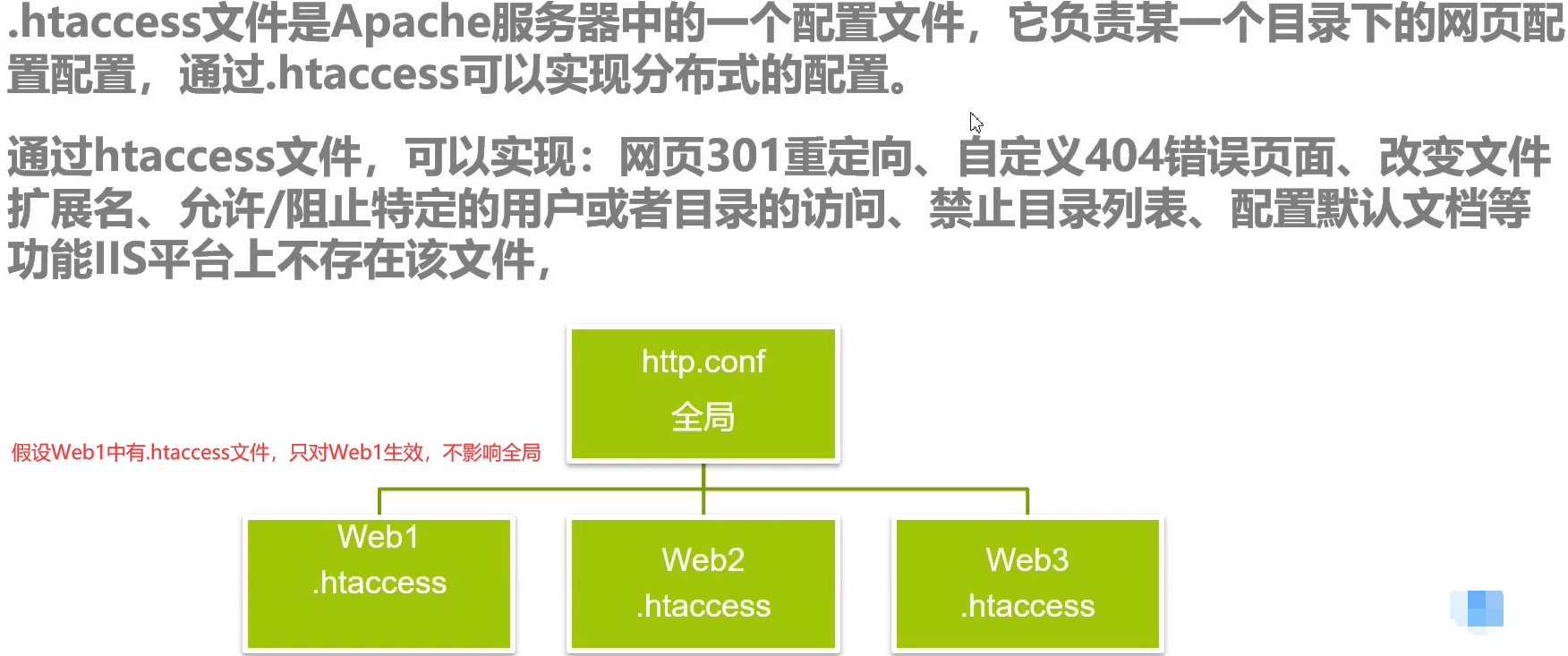

Apache.htaccess配置文件:

该文件默认开启,启用和关闭在httpd.conf文件中配置。

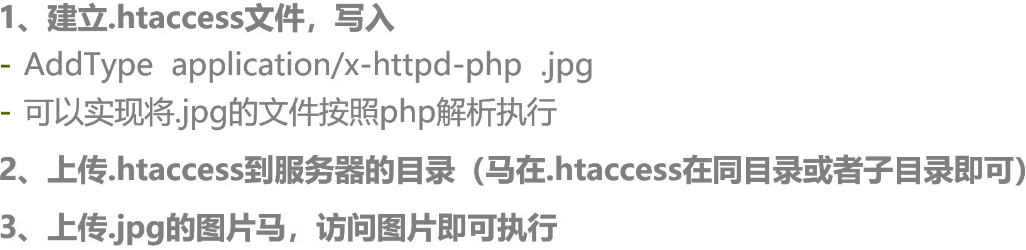

配置文件解析利用:

Nginx解析漏洞:

文本编辑器漏洞:

详解链接:https://blog.csdn.net/u011781521/article/details/59057759

PHP文件包含与利用:

php文件包含分类:

- 本地文件包含(默认支持开启)

- 远程文件包含(需要在php.ini中配置allow_url_fopen=On并且allow_url_include=On)

以DVWA中的文件包含关卡举例。

本地文件包含:

发现在url中会有?page=include.php,将本地的php文件执行作为页面显示出来。

可以修改路径,使之爆出本地的其它文件。

远程文件包含:

格式:

![]()

通过网址访问其它主机的文件,可以在文件中写入php代码就会被解析执行。