发现另一个可以镜像劫持的地方:

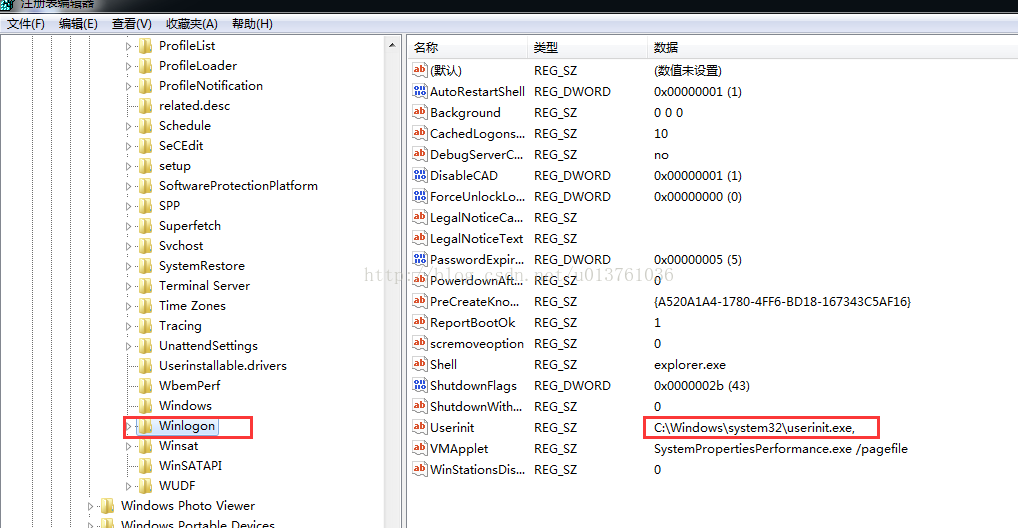

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

这个地方的功能是:

So 系统登录的时候会先调用它,所以我们可以通过他来劫持。之前有过病毒是采取替换system32下面对应的这个exe来做坏事的,但是现在这个下面的文件通常都被保护着,但是测试了几个杀软,发现对这个注册表路径没有保护,那么可以尝试直接修改这个注册表路径指向,指向自己的程序,自己的程序做事的时候顺便启动一下真实的程序,保证系统正常运行就行了。不像是之前说的那个劫持,国外的杀软还好,国内的对那个注册表路径对应的整棵树都保护着(防止通过修改上级名字,然后修改劫持路径,再把名字改回来实现劫持)。至于具体细节就不演示了,很好理解。